Bu paylaşımda Debian üzerine "Subversion Edge" kurulumundan bahsetmek istiyorum.

Nedir bu Subversion diyorsanız,kısaca sürüm kontrol ve yazılım konfigürasyon yönetim aracı olarak açıklanabilir.Kurulumunu anlattığım ürün "free collabnet subversion" ücretsiz bir dağıtım ve oldukça yetenekli. Piyasada ücretli olan ürünlerden çok daha güçlü özelliklere sahip,ben oldukça başarılı buluyorum.Lafı fazla uzatmadan "Subversion Edge" nasıl kurulur,kurulum öncesi hazırlıklar ve bağımlılıklar nelerdir,kısaca bunlara değineyim.Kurulum yapılacak ortam "Debian jessie 8.1 x64" olacak şekide kurulum adımlarına geçiyorum.

İlk olarak Debian üzerine Java JDK kurmamız gerekiyor. Subversion Edge'de varsayılan java versiyonu 1.6 olarak isteniyor,ister 1.6 java'yı kurabilir yada farklı bir versiyon indirip onuda kurabiliriz.Şayet benim gibi farklı bir java versiyon ile kurulum yapacaksak kurulumun tamamlanmasına yakın "csvn.conf" dosyasında ufak bir oynama yapmalıyız ki "csvn" çalışsın,bu konuya kurulum adımları ilerledikçe ayrıntılı olarak değineceğim.

İlk bağımlılığımız Java olduğuna göre Debain ortama Java kurmak için aşağıdaki linkte bulunan adımları uygulayarak hızlı bir şekilde java JDK kurulumu yapmalıyız.

Subversion Edge linux paketini kurulum yapacağımız ortama indirmemiz gerekiyor.Bunun için collabnet web sitesine girmeliyiz,collabnet web sitesi üyelik istemekte,kredi kart numarası gibi bilgiler istenmiyor,mail adres,isim vesaire girilip gelen mail ile hesap aktif edilmeli.Sonrasında aşağıdaki linkte bulunan kurulum dosyasını indirip kuruluma başlamalıyız.Kurulum için indirilmesi gereken dosya "Subversion Edge 5.0.1 (Linux 64-bit)"

Bir konuya dikkat çekmek istiyorum,colabnet csvn indirme linkinde platform alanında Debian ve türevleri bulunmamakta,Redhat türevleri kurulum için onaylı bir liste ile verilmekte.

Nedir bu Subversion diyorsanız,kısaca sürüm kontrol ve yazılım konfigürasyon yönetim aracı olarak açıklanabilir.Kurulumunu anlattığım ürün "free collabnet subversion" ücretsiz bir dağıtım ve oldukça yetenekli. Piyasada ücretli olan ürünlerden çok daha güçlü özelliklere sahip,ben oldukça başarılı buluyorum.Lafı fazla uzatmadan "Subversion Edge" nasıl kurulur,kurulum öncesi hazırlıklar ve bağımlılıklar nelerdir,kısaca bunlara değineyim.Kurulum yapılacak ortam "Debian jessie 8.1 x64" olacak şekide kurulum adımlarına geçiyorum.

İlk olarak Debian üzerine Java JDK kurmamız gerekiyor. Subversion Edge'de varsayılan java versiyonu 1.6 olarak isteniyor,ister 1.6 java'yı kurabilir yada farklı bir versiyon indirip onuda kurabiliriz.Şayet benim gibi farklı bir java versiyon ile kurulum yapacaksak kurulumun tamamlanmasına yakın "csvn.conf" dosyasında ufak bir oynama yapmalıyız ki "csvn" çalışsın,bu konuya kurulum adımları ilerledikçe ayrıntılı olarak değineceğim.

İlk bağımlılığımız Java olduğuna göre Debain ortama Java kurmak için aşağıdaki linkte bulunan adımları uygulayarak hızlı bir şekilde java JDK kurulumu yapmalıyız.

Subversion Edge linux paketini kurulum yapacağımız ortama indirmemiz gerekiyor.Bunun için collabnet web sitesine girmeliyiz,collabnet web sitesi üyelik istemekte,kredi kart numarası gibi bilgiler istenmiyor,mail adres,isim vesaire girilip gelen mail ile hesap aktif edilmeli.Sonrasında aşağıdaki linkte bulunan kurulum dosyasını indirip kuruluma başlamalıyız.Kurulum için indirilmesi gereken dosya "Subversion Edge 5.0.1 (Linux 64-bit)"

Bir konuya dikkat çekmek istiyorum,colabnet csvn indirme linkinde platform alanında Debian ve türevleri bulunmamakta,Redhat türevleri kurulum için onaylı bir liste ile verilmekte.

- Red Hat Enterprise Linux 5.x

- Red Hat Enterprise Linux 6.x

- Red Hat Enterprise Linux 7.x

- CentOS 5.x

- CentOS 7.x

- SuSE Linux Enterprise 11.x

Ama biz Debian'a kurulum yapacağız.Bu durum bizi korkutmadı aksine cesaret verdi.Bu gaz ile kuruluma kaldığımız yerden devam ediyoruz.

Kurulum için ön hazırlıklara devam ediyorum.Son bağımlılığımız ise Python kütüphanesi (2.4 - 2.7 ) arası sistemde bulunması gerekli bir bağımlılık.Python versiyonunu kontrol etmek için;

Kurulum yapacağım Debian ortamda python 2.7.9 versiyon mevcut,şayet sistemde python bulunmasaydı o zaman aşağıdaki yöntemlerin biriyle kurmamız gerekmekteydi.

A-)apt-get ile:

- sudo apt-get update

- sudo apt-get install python

B-)deb paket ile:

- https://packages.debian.org/jessie/python2.7

- sudo dpkg -i python2.7_2.7.9-2_amd64.deb

Kurulum ön hazırlıklarını (java min1.6,python min 2.4) tamamladığımıza göre csvn kurulumunu yapabiliriz.

Kurulumun ilk adımı olarak bir kullanıcı oluşturmalıyız,bu kullanıcı"sudo" grubuna üye olmalı.Ben "mocal" isimli bir kullanıcı oluşturdum ve "sudo" grubuna üye ettim.Aşağıdaki terminal konsol komutu ile sizde kendize özel bir kullanıcı oluşturun.

- useradd -d /home/mocal -s /bin/bash -m mocal -g sudo

- passwd mocal

İkinci adım olarak collabnet web sitesinden indirdiğimiz "CollabNetSubversionEdge-5.0.1_linux-x86_64.tar.gz" dosyasını "mocal" ev dizine kopyalayıp açalım.Bu işlemleri yapmak için aşağıdaki komutları kullanmalıyız.

- sudo tar -xvf CollabNetSubversionEdge-5.0.1_linux-x86_64.tar.gz

- sudo chown -R mocal:sudo csvn/*

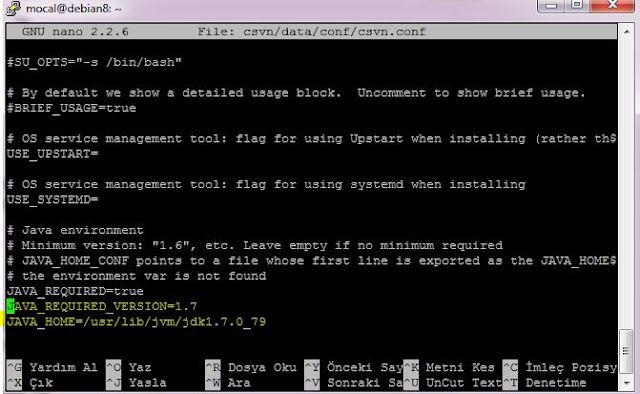

Paylaşımın başında java versiyon ile ilgili bir durumdan bahsetmiştim.Java 1.6'dan farklı bir versiyon (1.7 gibi) kurulursa "csvn.conf" dosyasındaki "JAVA_REQUIRED_VERSION" ve "JAVA_HOME" alanlarını değiştirmek gerekmekte.Bu işlemi yapmak için;

- sudo nano csvn/data/conf/csvn.conf

- JAVA_REQUIRED_VERSION=1.7

- JAVA_HOME=/usr/lib/jvm/jdk1.7.0_79 şeklinde değiştirip kaydetmeliyiz.

Artık büyük an csvn'i çalıştırmaya sıra geldi.Bu işlemi yapmak için aşağıdaki komutları kullanmalıyız.

- sudo csvn/bin/./csvn install

- sudo csvn/bin/./csvn start

- Url: http://ip_adres:3343/csvn

- Default Username: admin

- Default Password: admin

Kullanıcı adı ve parola girilmeli.

Yeni bir repositories oluşturup tortoiseSVN client ile bağlantımızı kontrol edelim.Bu işlemi yapabilmek için Ekranın sol üst köşesinde bulunan "Repositories" butonuna tıklayıp gelen ekrandaki alanları projemize uygun olan seçenekler ile doldurmalıyız.

Create butona tıklayarak "mocal" isimli yeni repositories oluşturmuş olduk.

Şimdi tortoiseSVN client ile bağlanalım.

Url :http://ip_adres:18080/svn/mocal/trunk

Kullanıcı ve parola girelim.Ben kurulumda gelen admin ve admin ile bağlanacağım.

Branches,tags,trunk alanları göründü.

trunk altına bir dosya kaydedip versiyonluyorum.

Ek Bilgi:Csvn servis manuel başlamakta,eğer otomatik işletim sistemi açıldığında başlamasını istiyorsak;

Csvn sorunsuz çalıştı. url adreste geçen 18080 portu csvn console administrations alanından değiştirebilirsiniz.Bu alandan svn'nin bütün ayarlarını değiştirme imkanınız var.Bu paylaşımında sonuna geldik, hep çalış hep çalış olmaz birazda eğlenelim.

- sudo update-rc.d csvn defaults

Csvn sorunsuz çalıştı. url adreste geçen 18080 portu csvn console administrations alanından değiştirebilirsiniz.Bu alandan svn'nin bütün ayarlarını değiştirme imkanınız var.Bu paylaşımında sonuna geldik, hep çalış hep çalış olmaz birazda eğlenelim.